下面是一個(gè)常見(jiàn)安全陷阱和解決方案的列表,它可以輔助來(lái)確保你的Nginx部署是安全的。

1. 在配置文件中小心使用"if"。它是重寫(xiě)模塊的一部分,不應(yīng)該在任何地方使用。

復(fù)制代碼代碼如下:

“if”聲明是重寫(xiě)模塊評(píng)估指令強(qiáng)制性的部分。換個(gè)說(shuō)法,Nginx的配置一般來(lái)說(shuō)是聲明式的。在有些情況下,由于用戶(hù)的需求,他們?cè)噲D在一些非重寫(xiě)指令內(nèi)使用“if”,這導(dǎo)致我們現(xiàn)在遇到的情況。大多數(shù)情況下都能正常工作,但…看上面提到的。

看起來(lái)唯一正確的解決方案是在非重寫(xiě)的指令內(nèi)完全禁用“if”。這將更改現(xiàn)有的許多配置,所以還沒(méi)有完成。

來(lái)源: IfIsEvil

2. 將每個(gè)~ .php$請(qǐng)求轉(zhuǎn)遞給PHP。

我們上周發(fā)布了這個(gè)流行指令的潛在安全漏洞介紹。即使文件名為hello.php.jpeg它也會(huì)匹配~ .php$這個(gè)正則而執(zhí)行文件。

現(xiàn)在有兩個(gè)解決上述問(wèn)題的好方法。我覺(jué)得確保你不輕易執(zhí)行任意代碼的混合方法很有必要。

復(fù)制代碼代碼如下:

1.如果沒(méi)找到文件時(shí)使用try_files和only(在所有的動(dòng)態(tài)執(zhí)行情況下都應(yīng)該注意) 將它轉(zhuǎn)遞給運(yùn)行PHP的FCGI進(jìn)程。

2.確認(rèn)php.ini文件中cgi.fix_pathinfo設(shè)置為0 (cgi.fix_pathinfo=0) 。這樣確保PHP檢查文件全名(當(dāng)它在文件結(jié)尾沒(méi)有發(fā)現(xiàn).php它將忽略)

3.修復(fù)正則表達(dá)式匹配不正確文件的問(wèn)題。現(xiàn)在正則表達(dá)式認(rèn)為任何文件都包含".php"。在站點(diǎn)后加“if”確保只有正確的文件才能運(yùn)行。將/location ~ .php$和location ~ ..*/.*.php$都設(shè)置為return 403;

3. 禁用autoindex模塊。

這個(gè)可能在你使用的Nginx版本中已經(jīng)更改了,如果沒(méi)有的話只需在配置文件的location塊中增加autoindex off;聲明即可。

4. 禁用服務(wù)器上的ssi (服務(wù)器端引用)。這個(gè)可以通過(guò)在location塊中添加ssi off; 。

5. 關(guān)閉服務(wù)器標(biāo)記。如果開(kāi)啟的話(默認(rèn)情況下)所有的錯(cuò)誤頁(yè)面都會(huì)顯示服務(wù)器的版本和信息。將server_tokens off;聲明添加到Nginx配置文件來(lái)解決這個(gè)問(wèn)題。

6. 在配置文件中設(shè)置自定義緩存以限制緩沖區(qū)溢出攻擊的可能性。

復(fù)制代碼代碼如下:

client_body_buffer_size 1K;

client_header_buffer_size 1k;

client_max_body_size 1k;

large_client_header_buffers 2 1k;

7. 將timeout設(shè)低來(lái)防止DOS攻擊。所有這些聲明都可以放到主配置文件中。

復(fù)制代碼代碼如下:

client_body_timeout 10;

client_header_timeout 10;

keepalive_timeout 5 5;

send_timeout 10;

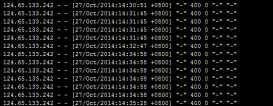

8. 限制用戶(hù)連接數(shù)來(lái)預(yù)防DOS攻擊。

復(fù)制代碼代碼如下:

limit_zone slimits $binary_remote_addr 5m;

limit_conn slimits 5;

9. 試著避免使用HTTP認(rèn)證。HTTP認(rèn)證默認(rèn)使用crypt,它的哈希并不安全。如果你要用的話就用MD5(這也不是個(gè)好選擇但負(fù)載方面比crypt好) 。

10. 保持與最新的Nginx安全更新。

原文:http://www.levigross.com/post/4488812448/10-tips-for-securing-nginx