WIKI:

http://wiki.nginx.org/HttpLimitReqModule

漏桶原理(leaky bucket):

http://en.wikipedia.org/wiki/Leaky_bucket

實例:

- #以用戶二進制IP地址,定義三個漏桶,滴落速率1-3req/sec,桶空間1m,1M能保持大約16000個(IP)狀態

- limit_req_zone $binary_remote_addr zone=qps1:1m rate=1r/s;

- limit_req_zone $binary_remote_addr zone=qps2:1m rate=2r/s;

- limit_req_zone $binary_remote_addr zone=qps3:1m rate=3r/s;

- server {

- #速率qps=1,峰值burst=5,延遲請求

- #嚴格按照漏桶速率qps=1處理每秒請求

- #在峰值burst=5以內的并發請求,會被掛起,延遲處理

- #超出請求數限制則直接返回503

- #客戶端只要控制并發在峰值[burst]內,就不會觸發limit_req_error_log

- # 例1:發起一個并發請求=6,拒絕1個,處理1個,進入延遲隊列4個:

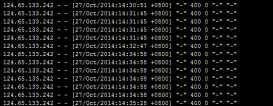

- #time request refuse sucess delay

- #00:01 6 1 1 4

- #00:02 0 0 1 3

- #00:03 0 0 1 2

- #00:04 0 0 1 1

- #00:05 0 0 1 0

- location /delay {

- limit_req zone=qps1 burst=5;

- }

- #速率qps=1,峰值burst=5,不延遲請求

- #加了nodelay之后,漏桶控制一段時長內的平均qps = 漏桶速率,允許瞬時的峰值qps > 漏桶qps

- #所以峰值時的最高qps=(brust+qps-1)=5

- #請求不會被delay,要么處理,要么直接返回503

- #客戶端需要控制qps每秒請求數,才不會觸發limit_req_error_log

- # 例2:每隔5秒發起一次達到峰值的并發請求,由于時間段內平均qps=1 所以仍然符合漏桶速率:

- #time request refuse sucess

- #00:01 5 0 5

- #00:05 5 0 5

- #00:10 5 0 5

- # 例3:連續每秒發起并發請求=5,由于時間段內平均qps>>1,超出的請求被拒絕:

- #time request refuse sucess

- #00:01 5 0 5

- #00:02 5 4 1

- #00:03 5 4 1

- location /nodelay {

- limit_req zone=qps1 burst=5 nodelay;

- }

- }