在上一篇文章中,我們講了如何在linux上用python寫一個守護進程。主要原理是利用linux的fork函數來創建一個進程,然后退出父進程運行,生成的子進程就會成為一個守護進程。細心觀察的可能會發現,這個守護進程的運行身份是執行這個程序的用戶,如果把這個守護程序加入到系統的服務項,那么這個守護程序的執行身份應該是root。

一個情況出現了,root的權限比較大,如果通過這個root身份的守護程序來進行操作,危險性是比較大的。一種好的辦法是生成一個身份為root的master進程用來接受請求,生成若干個woker進程用來處理請求,這樣就不會出現權限過大問題。事實上,現在很多軟件,nginx,mysql,apache,vsftpd等幾乎都是這樣做的。

那么,怎么樣在linux中更改子進程的運行身份呢?,實際上linux提供了這樣的函數,來看一下python代碼:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

|

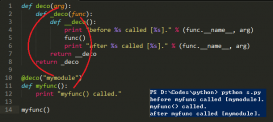

#!/usr/bin/env pythonimport time,os,pwd,sys,signallogfile="/tmp/d2.log"#step one, get the username you want to running withtry: user=sys.argv[1]except: user=raw_input('Please input a username in this machine you want to run this program: ')if user=="":sys.exit(-1)try: uid=pwd.getpwnam(user) uid=uid.pw_uidexcept: print "Uer not exists!" sys.exit(-1)#step two:Generation of daemonpid=os.fork()if(pid):sys.exit(0)os.setsid()os.chdir("/")os.umask(0)#step three :fork againpid=os.fork()if(pid==0): os.setuid(uid) os.setsid() os.chdir("/") os.umask(0)log=open(logfile,'a')log.write('Daemon start up at %s\n'%(time.strftime('%Y:%m:%d',time.localtime(time.time()))))log.close()def reload(a,b): log=open(logfile,'a') log.write('Daemon reload at %s\n'%(time.strftime('%Y:%m:%d',time.localtime(time.time())))) log.close()while True: signal.signal(signal.SIGHUP,reload) time.sleep(2) |

運行這個程序,輸入nginx(nginx為系統中已經添加的用戶),然后用ps aux|grep python查看系統當中運行的python程序,可以看到,有一個woker進程的身份已經改變了成為nginx了:

|

1

2

3

4

|

[root@home ~]# ps aux|grep pythonroot 1139 0.0 0.5 5288 2372 ? Ss 22:40 0:00 python ./d2.py nginxnginx 1140 0.0 0.5 5288 2360 ? S 22:40 0:00 python ./d2.py nginxroot 1151 0.0 0.1 2336 648 pts/0 S+ 22:50 0:00 grep python |

因為身份為nginx的進程是用來處理請求的,那么一些屬于root的權限就不會被進程調用,也可以通過設置文件的權限,對進程操作單個文件進行限制,達到比較好的權限控制效果,減少安全隱患。