我們也在zuul中通過前置過濾器來統一設置token, 其實還漏掉了一種,那就是業務服務調用業務服務的時候,是沒有zuul這種前置過濾器的,那么我們該如何設置呢?

其實也挺簡單的,因為我們服務之前的調用是依賴于Feign的,我們可以從Feign上來做文章。

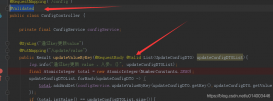

如果你仔細看過Feign的文檔的話,肯定會注意到下面一段代碼:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

|

static class DynamicAuthTokenTarget<T> implements Target<T> { public DynamicAuthTokenTarget(Class<T> clazz, UrlAndTokenProvider provider, ThreadLocal<String> requestIdProvider); ... @Override public Request apply(RequestTemplate input) { TokenIdAndPublicURL urlAndToken = provider.get(); if (input.url().indexOf("http") != 0) { input.insert(0, urlAndToken.publicURL); } input.header("X-Auth-Token", urlAndToken.tokenId); input.header("X-Request-ID", requestIdProvider.get()); return input.request(); } } ... Bank bank = Feign.builder() .target(new DynamicAuthTokenTarget(Bank.class, provider, requestIdProvider)); |

我們可以為Feign設置一個請求攔截器,在調用之前做一些事情,添加請求頭信息。

原生的Feign都能添加攔截器,Spring Cloud中那肯定也是可以的。

前面的文章中我們講過通過自定義配置來覆蓋默認配置,我們創建了一個FeignConfiguration配置類來配置Feign的日志。

今天終于又派上用場了, 可以在這邊自定義一個攔截器:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

|

@Configurationpublic class FeignConfiguration { /** * 日志級別 * @return */ @Bean Logger.Level feignLoggerLevel() { return Logger.Level.FULL; } /** * 創建Feign請求攔截器,在發送請求前設置認證的token,各個微服務將token設置到環境變量中來達到通用 * @return */ @Bean public FeignBasicAuthRequestInterceptor basicAuthRequestInterceptor() { return new FeignBasicAuthRequestInterceptor(); }}/** * Feign請求攔截器 * @author yinjihuan * @create 2017-11-10 17:25 **/public class FeignBasicAuthRequestInterceptor implements RequestInterceptor { public FeignBasicAuthRequestInterceptor() { } @Override public void apply(RequestTemplate template) { template.header("Authorization", System.getProperty("fangjia.auth.token")); }} |

大致的步驟呢就是通過設置Feign的攔截器來設置token, 因為這邊是通用的,所有呢token的值通過環境變量來傳遞。

每個微服務只需要將獲取的token信息設置到環境變量中即可:

System.setProperty("fangjia.auth.token", token);

上次我們也講過如果來自動獲取token,我們是通過定時任務來定時刷新的,當時還創建了AuthService來獲取token。

今天在優化下,因為這個也需要通用,所以直接將Service去掉了。

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

|

/** * 定時刷新token * * @author yinjihuan * @create 2017-11-09 15:39 **/@Componentpublic class TokenScheduledTask { private static Logger logger = LoggerFactory.getLogger(TokenScheduledTask.class); public final static long ONE_Minute = 60 * 1000 * 60 * 20; @Autowired private AuthRemoteClient authRemoteClient; /** * 刷新Token */ @Scheduled(fixedDelay = ONE_Minute) public void reloadApiToken() { String token = this.getToken(); while (StringUtils.isBlank(token)) { try { Thread.sleep(1000); token = this.getToken(); } catch (InterruptedException e) { logger.error("", e); } } System.setProperty("fangjia.auth.token", token); } public String getToken() { AuthQuery query = new AuthQuery(); query.setAccessKey("1"); query.setSecretKey("1"); ResponseData response = authRemoteClient.auth(query); return response.getData() == null ? "" : response.getData().toString(); }} |

到現在,各個微服務直接的安全認證就結束啦,用起來不麻煩,下面總結下

- 定義一個用于認證的微服務,可以有用戶信息,和業務無關,提供認證接口

- 定義JWT工具類,提供生成token和檢查token的方法,公用

- 定義認證token的過濾器,公用

- 在需要認證的微服務中注冊過濾器即可實現攔截操作, 也可做成公用的,就是所有都需要認證

- 在調用方配置TokenScheduledTask,實現定時刷新token, 也可做成公用的

- 如果不需要認證,那么不注冊攔截過濾器即可,也不用 TokenScheduledTask,對業務代碼無任何侵入性

具體代碼可以參考github:

https://github.com/yinjihuan/spring-cloud

以上就是本文的全部內容,希望對大家的學習有所幫助,也希望大家多多支持服務器之家。

原文鏈接:https://blog.51cto.com/14888386/2516368