本文通過一個簡易安全認證示例的開發實踐,理解過濾器和攔截器的工作原理。

很多文章都將過濾器(filter)、攔截器(interceptor)和監聽器(listener)這三者和spring關聯起來講解,并認為過濾器(filter)、攔截器(interceptor)和監聽器(listener)是spring提供的應用廣泛的組件功能。

但是嚴格來說,過濾器和監聽器屬于servlet范疇的api,和spring沒什么關系。

因為過濾器繼承自javax.servlet.filter接口,監聽器繼承自javax.servlet.servletcontextlistener接口,只有攔截器繼承的是org.springframework.web.servlet.handlerinterceptor接口。

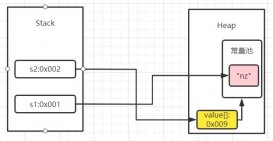

上面的流程圖參考自網上資料,一圖勝千言。看完本文以后,將對過濾器和攔截器的調用過程會有更深刻理解。

一、安全認證設計思路

有時候內外網調用api,對安全性的要求不一樣,很多情況下外網調用api的種種限制在內網根本沒有必要,但是網關部署的時候,可能因為成本和復雜度等問題,內外網要調用的api會部署在一起。

實現rest接口的安全性,可以通過成熟框架如spring security或者 shiro 搞定。

但是因為安全框架往往實現復雜(我數了下spring security,洋洋灑灑大概有11個核心模塊,shiro的源碼代碼量也比較驚人)同時可能要引入復雜配置(能不能讓人痛快一點),不利于中小團隊的靈活快速開發、部署及問題排查。

很多團隊自己造輪子實現安全認證,本文這個簡易認證示例參考自我所在的前廠開發團隊,可以認為是個基于token的安全認證服務。

大致設計思路如下:

1、自定義http請求頭,每次調用api都在請求頭里傳人一個token值

2、token放在緩存(如redis)中,根據業務和api的不同設置不同策略的過期時間

3、token可以設置白名單和黑名單,可以限制api調用頻率,便于開發和測試,便于緊急處理異狀,甚至臨時關閉api

4、外網調用必須傳人token,token可以和用戶有關系,比如每次打開頁面或者登錄生成token寫入請求頭,頁面驗證cookie和token有效性等

在spring security框架里有兩個概念,即 認證 和 授權 ,認證指可以訪問系統的用戶,而授權則是用戶可以訪問的資源。

實現上述簡易安全認證需求,你可能需要獨立出一個token服務,保證生成token全局唯一,可能包含的模塊有自定義流水生成器、crm、加解密、日志、api統計、緩存等,但是和用戶(crm)其實是弱綁定關系。某些和用戶有關系的公共服務,比如我們經常用到的發送短信sms和郵件服務,也可以通過token機制解決安全調用問題。

綜上,本文的簡易安全認證其實和spring security框架提供的認證和授權有點不一樣,當然,這種“安全”處理方式對專業人士沒什么新意,但是可以對外擋掉很大一部分小白用戶。

二、自定義filter

和spring mvc類似,spring boot提供了很多servlet過濾器(filter)可使用,并且它自動添加了一些常用過濾器,比如characterencodingfilter(用于處理編碼問題)、hiddenhttpmethodfilter(隱藏http函數)、httpputformcontentfilter(form表單處理)、requestcontextfilter(請求上下文)等。通常我們還會自定義filter實現一些通用功能,比如記錄日志、判斷是否登錄、權限驗證等。

1、自定義請求頭

很簡單,在request header添加自定義請求頭authtoken:

|

1

2

3

4

5

6

7

8

9

10

|

@requestmapping(value = "/getinfobyid", method = requestmethod.post) @apioperation("根據商品id查詢商品信息") @apiimplicitparams({ @apiimplicitparam(paramtype = "header", name = "authtoken", required = true, value = "authtoken", datatype = "string"), }) public getgoodsbygoodsidresponse getgoodsbygoodsid(@requestheader string authtoken, @requestbody getgoodsbygoodsidrequest request) { return _goodsapiservice.getgoodsbygoodsid(request); }getgoodsbygoodsid |

加了@requestheader修飾的authtoken字段就可以在swagger這樣的框架下顯示出來。

調用后,可以根據http工具看到請求頭,本文示例是authtoken(和某些框架的token區分開):

備注:很多httpclient工具都支持動態傳人請求頭,比如resttemplate。

2、實現filter

filter接口共有三個方法,即init,dofilter和destory,看到名稱就大概知道它們主要用途了,通常我們只要在dofilter這個方法內,對http請求進行處理:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

|

package com.power.demo.controller.filter;import com.power.demo.common.appconst;import com.power.demo.common.bizresult;import com.power.demo.service.contract.authtokenservice;import com.power.demo.util.powerlogger;import com.power.demo.util.serializeutil;import org.springframework.beans.factory.annotation.autowired;import org.springframework.stereotype.component;import javax.servlet.*;import javax.servlet.http.httpservletrequest;import java.io.ioexception;@componentpublic class authtokenfilter implements filter { @autowired private authtokenservice authtokenservice; @override public void init(filterconfig var1) throws servletexception { } @override public void dofilter(servletrequest request, servletresponse response, filterchain chain) throws ioexception, servletexception { httpservletrequest req = (httpservletrequest) request; string token = req.getheader(appconst.auth_token); bizresult<string> bizresult = authtokenservice.powercheck(token); system.out.println(serializeutil.serialize(bizresult)); if (bizresult.getisok() == true) { powerlogger.info("auth token filter passed"); chain.dofilter(request, response); } else { throw new servletexception(bizresult.getmessage()); } } @override public void destroy() { }}authtokenfilter |

注意,filter這樣的東西,我認為從實際分層角度,多數處理的還是表現層偏多,不建議直接在filter中直接使用數據訪問層dao,雖然這樣的代碼一兩年前我在很多老古董項目中看到過很多次,而且<<spring實戰>>的書里也有這樣寫的先例。

3、認證服務

這里就是主要業務邏輯了,示例代碼只是簡單寫下思路,不要輕易就用于生產環境:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

|

package com.power.demo.service.impl;import com.power.demo.cache.powercachebuilder;import com.power.demo.common.bizresult;import com.power.demo.service.contract.authtokenservice;import org.springframework.beans.factory.annotation.autowired;import org.springframework.stereotype.component;import org.springframework.util.stringutils;@componentpublic class authtokenserviceimpl implements authtokenservice { @autowired private powercachebuilder cachebuilder; /* * 驗證請求頭token是否合法 * */ @override public bizresult<string> powercheck(string token) { bizresult<string> bizresult = new bizresult<>(true, "驗證通過"); system.out.println("token的值為:" + token); if (stringutils.isempty(token) == true) { bizresult.setfail("authtoken為空"); return bizresult; } //處理黑名單 bizresult = checkforbidlist(token); if (bizresult.getisok() == false) { return bizresult; } //處理白名單 bizresult = checkallowlist(token); if (bizresult.getisok() == false) { return bizresult; } string key = string.format("power.authtokenservice.%s", token); //cachebuilder.set(key, token); //cachebuilder.set(key, token.touppercase()); //從緩存中取 string existtoken = cachebuilder.get(key); if (stringutils.isempty(existtoken) == true) { bizresult.setfail(string.format("不存在此authtoken:%s", token)); return bizresult; } //比較token是否相同 boolean isequal = token.equals(existtoken); if (isequal == false) { bizresult.setfail(string.format("不合法的authtoken:%s", token)); return bizresult; } //do something return bizresult; }}authtokenserviceimpl |

用到的緩存服務可以參考這里,這個也是我在前廠的經驗總結。

4、注冊filter

常見的有兩種寫法:

(1)、使用@webfilter注解來標識filter

|

1

2

3

|

@order(1)@webfilter(urlpatterns = {"/api/v1/goods/*", "/api/v1/userinfo/*"})public class authtokenfilter implements filter { |

使用@webfilter注解,還可以配合使用@order注解,@order注解表示執行過濾順序,值越小,越先執行,這個order大小在我們編程過程中就像處理http請求的生命周期一樣大有用處。當然,如果沒有指定order,則過濾器的調用順序跟添加的過濾器順序相反,過濾器的實現是責任鏈模式。

最后,在啟動類上添加@servletcomponentscan 注解即可正常使用自定義過濾器了。

(2)、使用filterregistrationbean對filter進行自定義注冊

本文以第二種實現自定義filter注冊:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

|

package com.power.demo.controller.filter;import com.google.common.collect.lists;import org.springframework.beans.factory.annotation.autowired;import org.springframework.boot.web.servlet.filterregistrationbean;import org.springframework.context.annotation.bean;import org.springframework.context.annotation.configuration;import org.springframework.stereotype.component;import java.util.list;@configuration@componentpublic class restfilterconfig { @autowired private authtokenfilter filter; @bean public filterregistrationbean filterregistrationbean() { filterregistrationbean registrationbean = new filterregistrationbean(); registrationbean.setfilter(filter); //設置(模糊)匹配的url list<string> urlpatterns = lists.newarraylist(); urlpatterns.add("/api/v1/goods/*"); urlpatterns.add("/api/v1/userinfo/*"); registrationbean.seturlpatterns(urlpatterns); registrationbean.setorder(1); registrationbean.setenabled(true); return registrationbean; }}restfilterconfig |

請大家特別注意urlpatterns,屬性urlpatterns指定要過濾的url模式。對于filter的作用區域,這個參數居功至偉。

注冊好filter,當spring boot啟動時監測到有javax.servlet.filter的bean時就會自動加入過濾器調用鏈applicationfilterchain。

調用一個api試試效果:

通常情況下,我們在spring boot下都會自定義一個全局統一的異常管理增強 globalexceptionhandler (和上面這個顯示會略有不同)。

根據我的實踐,過濾器里拋出異常,不會被全局唯一的異常管理增強捕獲到并進行處理,這個和攔截器inteceptor以及下一篇文章介紹的自定義aop攔截不同。

到這里,一個通過自定義filter實現的簡易安全認證服務就搞定了。

三、自定義攔截器

1、實現攔截器

繼承接口handlerinterceptor,實現攔截器,接口方法有下面三個:

prehandle是請求執行前執行

posthandle是請求結束執行

aftercompletion是視圖渲染完成后執行

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

|

package com.power.demo.controller.interceptor;import com.power.demo.common.appconst;import com.power.demo.common.bizresult;import com.power.demo.service.contract.authtokenservice;import com.power.demo.util.powerlogger;import com.power.demo.util.serializeutil;import org.springframework.beans.factory.annotation.autowired;import org.springframework.stereotype.component;import org.springframework.web.servlet.handlerinterceptor;import org.springframework.web.servlet.modelandview;import javax.servlet.http.httpservletrequest;import javax.servlet.http.httpservletresponse;/* * 認證token攔截器 * */@componentpublic class authtokeninterceptor implements handlerinterceptor { @autowired private authtokenservice authtokenservice; /* * 請求執行前執行 * */ @override public boolean prehandle(httpservletrequest request, httpservletresponse response, object handler) throws exception { boolean handleresult = false; string token = request.getheader(appconst.auth_token); bizresult<string> bizresult = authtokenservice.powercheck(token); system.out.println(serializeutil.serialize(bizresult)); handleresult = bizresult.getisok(); powerlogger.info("auth token interceptor攔截結果:" + handleresult); if (bizresult.getisok() == true) { powerlogger.info("auth token interceptor passed"); } else { throw new exception(bizresult.getmessage()); } return handleresult; } /* * 請求結束執行 * */ @override public void posthandle(httpservletrequest request, httpservletresponse response, object handler, modelandview modelandview) throws exception { } /* * 視圖渲染完成后執行 * */ @override public void aftercompletion(httpservletrequest request, httpservletresponse response, object handler, exception ex) throws exception { }}authtokeninterceptor |

示例中,我們選擇在請求執行前進行token安全認證。

認證服務就是過濾器里介紹的authtokenservice,業務邏輯層實現復用。

2、注冊攔截器

定義一個interceptorconfig類,繼承自webmvcconfigurationsupport,webmvcconfigureradapter已經過時。

將authtokeninterceptor作為bean注入,其他設置攔截器攔截的url和過濾器非常相似:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

|

package com.power.demo.controller.interceptor;import com.google.common.collect.lists;import org.springframework.context.annotation.bean;import org.springframework.context.annotation.configuration;import org.springframework.stereotype.component;import org.springframework.web.servlet.config.annotation.defaultservlethandlerconfigurer;import org.springframework.web.servlet.config.annotation.interceptorregistry;import org.springframework.web.servlet.config.annotation.resourcehandlerregistry;import org.springframework.web.servlet.config.annotation.webmvcconfigurationsupport;import java.util.list;@configuration@componentpublic class interceptorconfig extends webmvcconfigurationsupport { //webmvcconfigureradapter已經過時 private static final string favicon_url = "/favicon.ico"; /** * 發現如果繼承了webmvcconfigurationsupport,則在yml中配置的相關內容會失效。 * * @param registry */ @override public void addresourcehandlers(resourcehandlerregistry registry) { registry.addresourcehandler("/").addresourcelocations("/**"); registry.addresourcehandler("/static/**").addresourcelocations("classpath:/static/"); } /** * 配置servlet處理 */ @override public void configuredefaultservlethandling(defaultservlethandlerconfigurer configurer) { configurer.enable(); } @override public void addinterceptors(interceptorregistry registry) { //設置(模糊)匹配的url list<string> urlpatterns = lists.newarraylist(); urlpatterns.add("/api/v1/goods/*"); urlpatterns.add("/api/v1/userinfo/*"); registry.addinterceptor(authtokeninterceptor()).addpathpatterns(urlpatterns).excludepathpatterns(favicon_url); super.addinterceptors(registry); } //將攔截器作為bean寫入配置中 @bean public authtokeninterceptor authtokeninterceptor() { return new authtokeninterceptor(); }}interceptorconfig |

啟動應用后,調用接口就可以看到攔截器攔截的效果了。全局統一的異常管理 globalexceptionhandler 捕獲異常后處理如下:

和過濾器顯示的主要錯誤提示信息幾乎一樣,但是堆棧信息更加豐富。

四、過濾器和攔截器區別

主要區別如下:

1、攔截器主要是基于java的反射機制的,而過濾器是基于函數回調

2、攔截器不依賴于servlet容器,過濾器依賴于servlet容器

3、攔截器只能對action請求起作用,而過濾器則可以對幾乎所有的請求起作用

4、攔截器可以訪問action上下文、值棧里的對象,而過濾器不能訪問

5、在action的生命周期中,攔截器可以多次被調用,而過濾器只能在容器初始化時被調用一次

參考過的一些文章,有的說“攔截器可以獲取ioc容器中的各個bean,而過濾器就不行,這點很重要,在攔截器里注入一個service,可以調用業務邏輯”,經過實際驗證,這是不對的。

注意:過濾器的觸發時機是容器后,servlet之前,所以過濾器的 dofilter (servletrequest request, servletresponse response, filterchain chain)的入參是servletrequest,而不是httpservletrequest,因為過濾器是在httpservlet之前。下面這個圖,可以讓你對filter和interceptor的執行時機有更加直觀的認識:

只有經過dispatcherservlet 的請求,才會走攔截器鏈,自定義的servlet請求是不會被攔截的,比如我們自定義的servlet地址http://localhost:9090/testservlet是不會被攔截器攔截的。但不管是屬于哪個servlet,只要符合過濾器的過濾規則,過濾器都會執行。

根據上述分析,理解原理,實際操作就簡單了,哪怕是asp.net過濾器亦然。

問題:實現更加靈活的安全認證

在java web下通過自定義過濾器filter或者攔截器interceptor通過urlpatterns,可以實現對特定匹配的api進行安全認證,比如匹配所有api、匹配某個或某幾個api等,但是有時候這種匹配模式對開發人員相對不夠友好。

我們可以參考spring security那樣,通過注解+spel實現強大功能。

又比如在asp.net中,我們經常用到authorized特性,這個特性可以加在類上,也可以作用于方法上,可以更加動態靈活地控制安全認證。

我們沒有選擇spring security,那就自己實現類似authorized的靈活的安全認證,主要實現技術就是我們所熟知的aop。

通過aop方式實現更靈活的攔截的基礎知識本文就先不提了,更多的關于aop的話題將在下篇文章分享。

總結

以上所述是小編給大家介紹的spring boot使用過濾器和攔截器分別實現rest接口簡易安全認證,希望對大家有所幫助如果大家有任何疑問請給我留言,小編會及時回復大家的。在此也非常感謝大家對服務器之家網站的支持!

原文鏈接:http://www.cnblogs.com/jeffwongishandsome/p/spring-boot-use-filter-and-interceptor-to-implement-an-easy-auth-system.html